Ohne Netzwerküberwachung gibt es keine gute Möglichkeit, einen Echtzeit-Überblick über Ihre vernetzte Umgebung zu erhalten. Mit Netzwerküberwachungsberichten können Sie jedoch rückwärts blicken, um Probleme und Trends zu erkennen. Genauso wichtig sind Protokolle, die diesen Blick in den Rückspiegel vertiefen, da sie alle Daten für alle überwachten Elemente enthalten.

Um die Sicherheitsforensik zu unterstützen und das Netzwerk wirklich zu verstehen, implementieren kluge IT-Profis Best Practices für die Verwaltung von Netzwerkprotokollen (die mit dem Protokollieren und Analysieren beginnen).

Was genau sind Netzwerk-Überwachungsprotokolle?

Ein Netzwerküberwachungsprotokoll ist ein "Journal-of-Record" für jedes Ereignis oder jede Transaktion, die auf einem Server, Computer oder einer Hardware in Ihrem Netzwerk stattfindet. Fast alles in Ihrer IT-Umgebung hat eine Art Protokoll. Microsoft-Systeme generieren Windows-Ereignisprotokolldateien. UNIX-basierte Server und Geräte verwenden den Systemprotokollstandard (oder Syslog-Standard). Apache und IIS generieren W3C/IIS-Protokolldateien.

Protokolldateien enthalten eine Fülle von Informationen, um die Gefährdung eines Unternehmens durch Eindringlinge, Malware, Schäden, Verluste und rechtliche Verpflichtungen zu verringern. Protokolldaten müssen gesammelt, gespeichert, analysiert und überwacht werden, um die Standards zur Einhaltung von Vorschriften wie Sarbanes Oxley, Basel II, HIPAA, GLB, FISMA, PCI DSS und NISPOM zu erfüllen und darüber zu berichten. Dies ist eine entmutigende Aufgabe, da Protokolldateien aus vielen verschiedenen Quellen, in unterschiedlichen Formaten und in riesigen Mengen anfallen und viele Unternehmen nicht über eine angemessene Protokollverwaltungsstrategie zur Überwachung und Sicherung ihres Netzwerks verfügen.

Warum sollte man also Log-Management für die Netzwerküberwachung durchführen?

Im Falle Ihres Netzwerks enthält das Protokoll eine detaillierte Aufzeichnung aller Vorgänge, einschließlich der Benutzeraktionen. Und mit Netzwerk ist jede Netzwerkressource gemeint, die Sie überwachen möchten, einschließlich Server, Geräte, Anwendungen wie Datenbanken und Websites usw. Die Aufzeichnung enthält Ereignisse und Leistungsdaten, die für Anwendungen von großem Nutzen sind, aber auch entscheidend dafür, wie sich Netzwerkkomponenten im Laufe der Zeit entwickelt haben.

Protokolle sind überall. "Alles in der IT-Umgebung Ihres Unternehmens - Ihre Server, Firewalls, IT-Geräte usw. - erzeugt Protokolle über ihre Aktivitäten und die auftretenden Ereignisse. Sie speichern diese Protokolle, die sich auf mehrere Terabyte belaufen können, auf lokalen und entfernten Servern. Der Versuch, all diese Protokolle von Hand zu finden, ist nicht nur anstrengend und mühsam, sondern kann sogar unmöglich sein, die überwältigende Menge an IT-Informationen zu bewältigen. An dieser Stelle kommt eine Protokollverwaltungslösung ins Spiel", erklärt Solutions Rezension.

Möglichkeiten der Netzwerk-Protokollierung

IT-Profis haben mehrere Möglichkeiten, wenn es um die Verwaltung von Protokollen geht, und viele kosten mehr, als sie müssten, und sind nicht für Netzwerkprotokolle ausgelegt. Es gibt dedizierte Lösungen für die Protokollverwaltung sowie SIEM, das viele für die Protokollverwaltung verwenden - aber das ist ein Overkill, es sei denn, Sie benötigen den vollen Funktionsumfang von SIEM-Tools (Security Information and Event Management) und haben nichts gegen die Kosten und die Komplexität.

Hier ist, was Solutions Review zu sagen hatte: "Herkömmliche Protokollverwaltungslösungen sind so konzipiert, dass sie ihre einfache Aufgabe gut erledigen, aber nicht für etwas anderes. Wenn Sie jedoch die gesammelten Protokolle verwenden möchten, um wichtige Metriken aus Ihrem System zu extrahieren, schreiben Sie Ihrem Unternehmen die Cybersicherheitsteam, um kopfüber in sie einzutauchen, um diese Metriken zu extrahieren. Dies macht die Compliance schwieriger als erwartet, da das Auffinden der relevanten Compliance-Daten ernsthafte manuelle Korrelationsbemühungen erfordern kann. Dies stellt eine weitere Investition dar von Zeit und Ressourcen. Darüber hinaus wird das herkömmliche Protokollmanagement Probleme mit benutzerdefinierten Protokollformaten haben, was die Arbeit Ihres Sicherheitsanalyseteams viel schwieriger machen kann, als es bereits ist, die benötigten Daten zu sammeln."

Netzwerkprotokollverwaltung – Wie WhatsUp Gold Protokolle verarbeitet

Protokolle sind wichtig, um Trends zu erkennen und Muster zu entdecken. Auf diese Weise können Sie die Netzwerkaktivitäten genau erkennen und verstehen. Diese Informationen können künftige Netzwerk-Upgrades und -Architekturen vorantreiben und bei der Entwicklung und Umsetzung neuer Sicherheitsmaßnahmen helfen.

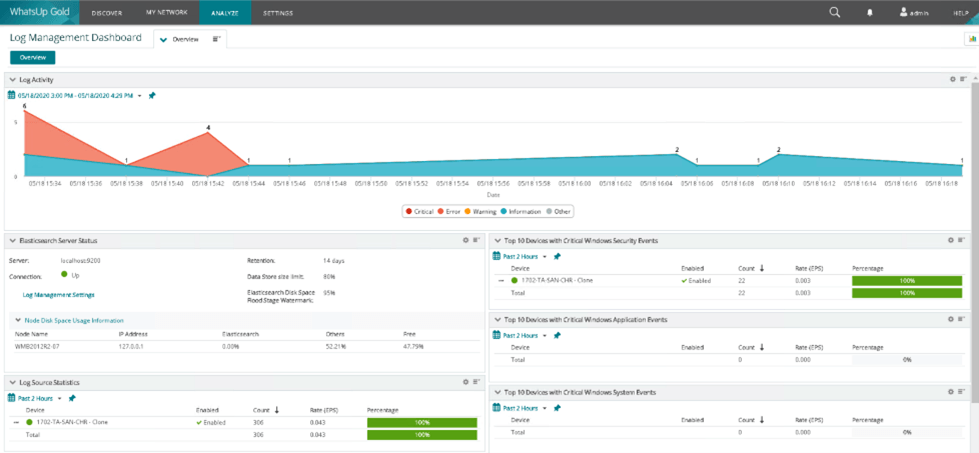

WhatsUp Gold Protokollverwaltungs-Dashboard

Die Schönheit des integrierten Log-Managements

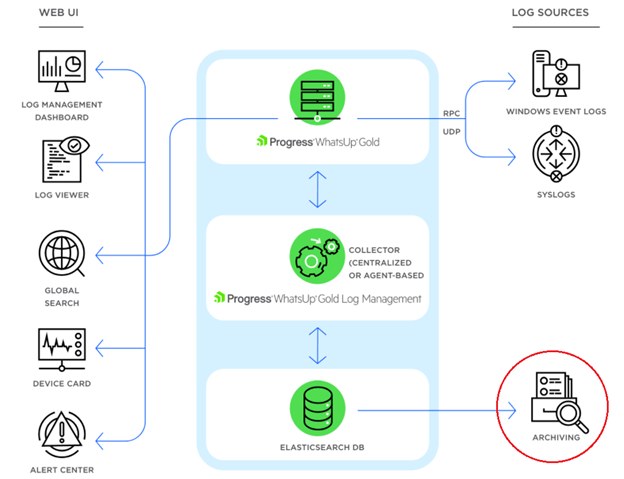

Mit dem Add-on WhatsUp Gold Log Management können Sie Windows Event Log- und Syslog-Ereignisse von jedem verfügbaren Gerät sammeln, das als Log-Datenquelle konfiguriert ist. Zusätzlich zum einfachen Sammeln von Protokolldaten können Sie WhatsUp Gold so anpassen, dass Ereignisse gesammelt werden, die Ihren spezifischen Anforderungen entsprechen, indem Sie Suchkriterien definieren und mehrere allgemeine und/oder formatspezifische Filter anwenden, wenn Sie entsprechende Berichte und Dashboard-Ansichten anzeigen.

Die WhatsUp Gold Log Management-Funktionalität bietet die folgenden wichtigen Vorteile:

- Komfort – Verwalten Sie Syslog- und Windows-Protokollereignisse und -warnungen über die anpassbare WhatsUp Gold-Oberfläche.

- Fokus – Umfangreiche Vor- und Nachfilterfunktionen reduzieren den Feuerschlauch von Protokollen auf die Ereignisse, die Ihnen wichtig sind.

- Warnungen – Erhalten Sie Benachrichtigungen per Web, E-Mail, SMS oder Slack, wenn der Protokollstatus oder Ereignisse von Ihnen festgelegte Bedingungen oder Schwellenwerte auslösen.

WhatsUp Gold Log-Management-Architektur

Verwalten Sie Syslog- und Windows-Protokollereignisse und -warnungen auf die gleiche Weise wie die Überwachung des restlichen Netzwerks, mit denselben anpassbaren Dashboards und Berichten.

Weitere Details zur Protokollverwaltung

Erfahren Sie alles, was Sie wissen müssen, um mit unserem Was ist Netzwerkprotokollverwaltung? eBook.

Besuchen Sie unsere WhatsUp Gold Best Practices für die Ereignisprotokollverwaltung Seite.

Sie können auch unsere Netzwerküberwachungslösung ausprobieren: Laden Sie eine kostenlose, voll funktionsfähige Testversion von WhatsUp Gold herunter.

Alle ABCs der Infrastrukturüberwachung anzeigen

Möchten Sie mit den Grundlagen der IT-Infrastrukturüberwachung beginnen? Unser alphabetischer Index ist ein ausgezeichneter Ort, um Ihre Ausbildung zu beginnen oder zu erweitern. Sehen Sie sich alle unsere aktuellen Themen an.